PS/2: Estos puertos son en esencia puertos paralelos que

se utilizan para conectar pequeños periféricos

a la PC. Su nombre viene dado por las computadores de

modelo

PS/2 de IBM, donde fueron utilizados por primera

vez.

Este es un puerto

serial, con conectores de tipo Mini DIN,

el cual consta por lo general de 6 pines

o conectores. La placa base tiene el conector hembra.

En las placas de hoy en día se pueden distinguir el

teclado

del Mouse por

sus colores,

siendo el teclado (por lo general) el de color Violeta y el mouse el de color verde.

Puertos USB: Es una arquitectura de

bus desarrollada por las industrias de

computadoras y telecomunicaciones, que permite instalar

periféricos sin tener que abrir la maquina para instalarle

hardware, es

decir, que basta con conectar dicho periférico en la parte

posterior del computador.

- Una central USB le permite adjuntar dispositivos

periféricos rápidamente, sin necesidad de

reiniciar la computadora

ni de volver a configurar el sistema.

- El USB trabaja como interfaz para la

transmisión de datos y distribución de energía que ha

sido introducido en el mercado de

PCs y periféricos para mejorar las lentas interfases

serie y paralelo.

- Los periféricos para puertos USB son

reconocidos automáticamente por el computador (y se

configuran casi automáticamente) lo cual evita dolores

de cabeza al instalar un nuevo dispositivo en el

PC.

- Los puertos USB son capaces de transmitir datos a 12

Mbps.

Puertos Seriales: Son adaptadores que se utilizan para enviar y recibir

información de BIT en BIT fuera del computador a

través de un único cable y de un determinado

software de

comunicación. Un ordenador o computadora en serie es la

que posee una unidad aritmética sencilla en la cual la

suma en serie es un calculo digito a digito.

Puertos paralelos: Son conectores utilizados para realizar un enlace entre

dos dispositivos; en el sistema lógico se le conoce como

LPT. El primer puerto

paralelo LPT1 es normalmente el mismo dispositivo PRN (nombre

del dispositivo lógico de la impresora).

El puerto paralelo está formado por 17

líneas de señales

y 8 líneas de tierra (Anexo

E.1). Las líneas de señales están formadas

por tres grupos:

- 4 Líneas de control

- 5 Líneas de estado

- 8 Líneas de datos

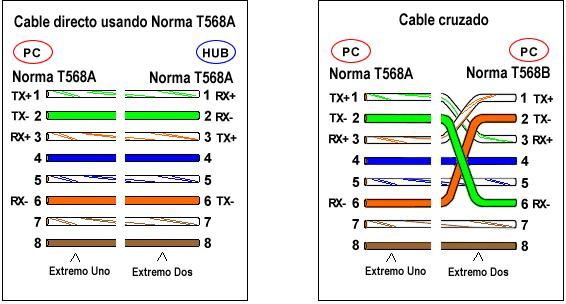

Puertos RJ-45: Es una interfaz física utilizada

comúnmente en las redes de computadoras, sus

siglas corresponden a "Registered Jack" o "Clavija Registrada",

que a su vez es parte del código

de regulaciones de Estados

Unidos.

Características:

- Es utilizada comúnmente con estándares

como

EIA/TIA-568B, que define la

disposición de los pines.

- Para que todos los cables funcionen en cualquier

red, se sigue

un estándar a la hora de hacer las

conexiones.

- Este conector se utiliza en la mayoría de las

tarjetas de ethernet

(tarjetas de

red) y va en los extremos de un cable UTP nivel

5

Puertos VGA: El puerto VGA es el puerto estandarizado para

conexión del monitor a la

PC.

Su conector es un HD 15, de 15 pines organizados en 3

hileras horizontales.

Es de forma rectangular, con un recubrimiento plástico

para aislar las partes metálicas.